Материалы по тегу: информационная безопасность

|

05.06.2025 [17:27], Руслан Авдеев

1 Тбит/с на 4,7 тыс. км: Nokia протестировала сверхбыструю квантово-защищённую сеть для ИИ-суперкомпьютеровNokia, финский центр CSC (Finnish IT Center for Science) и ассоциация образовательных и исследовательских учреждений Нидерландов SURF успешно испытали сверхбыструю (1,2 Тбит/с) квантово-безопасную магистраль передачи данных между Амстердамом и Каяани (Kajaani, Финляндия). Эксперимент направлен на подготовку инфраструктуры для HPC- и ИИ-систем, каналы связи которой защищены от взлома квантовыми компьютерами будущего, сообщает Converge. Испытание, проведённое в мае 2025 года, позволило установить связь по ВОЛС на расстоянии более 3,5 тыс. км, а длина одного из тестовых маршрутов через Норвегию составила 4,7 тыс. км (1 Тбит/с). Инициатива рассчитана на поддержку и развитие возможностей финского ИИ-суперкомпьютера LUMI-AI. Также речь идёт о поддержке будущих ИИ-фабрик (AI Factories), которым потребуются защищённые каналы со сверхвысокой пропускной способностью. Тестовый запуск включал передачу синтезированных и реальных исследовательских данных «с диска на диск» через пять исследовательских и образовательных сетей, включая SURF (Нидерланды), NORDUnet (преимущественно скандинавские страны), Sunet (Швеция), SIKT (Норвегия) и Funet (Финляндия). Эксперимент подтвердил возможность обработки огромных непрерывных потоков данных, необходимых для современных нагрузок, обучения и эксплуатации ИИ-моделей.

Источник изображения: LUMI В сети использовали маршрутизаторы Nokia IP/MPLS с поддержкой FlexE (Flexible Ethernet) для гибкого разделения физических интерфейсов на логические каналы с гарантированной пропускной способностью и квантово-защищённой передачу данных. Новая веха свидетельствует о готовности европейской инфраструктуры к интенсивному использованию данных, в том числе пакетов климатической информации петабайтных объёмов, информации для обучения ИИ-моделей и т.д. Эксперимент также подтвердил возможность безопасных, дальних многодоменных передач между разными сетями или административными границами. Это насущная потребность для современных международных проектов, где данные нужно передавать через разные сети без ущерба производительности и безопасности. По словам финских исследователей, исследовательские сети проектируются с учётом потребностей будущего. В ЦОД CSC в Каяани уже размещен общеевропейский суперкомпьютер LUMI, а с реализацией подпроекта LUMI-AI и ввода других ИИ-фабрик EuroHPC наличие надёжной и масштабируемой системы связи Европе просто необходима.

03.06.2025 [08:40], Владимир Мироненко

Broadcom: на рынке происходит «облачная перезагрузка» — доверие к частным облакам только растёт

broadcom

software

гибридное облако

ии

информационная безопасность

исследование

конфиденциальность

миграция

облако

частное облако

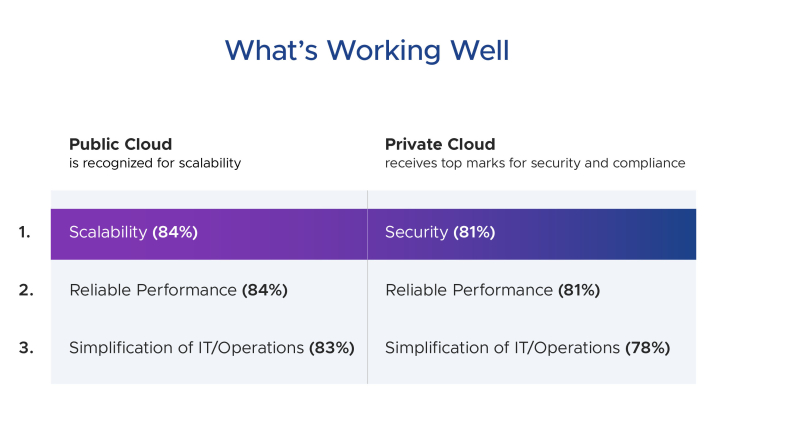

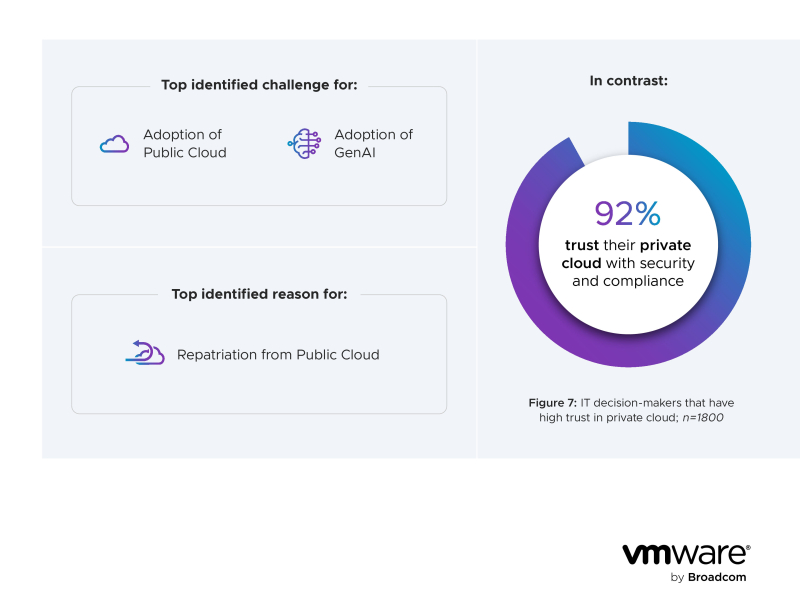

Облако остаётся основой для модернизации инфраструктуры и приложений, однако организации изменили свой подход к нему. Частное облако больше не является второстепенным решением. Предприятия пересматривают свои облачные стратегии, выбирая для рабочих нагрузок среду, которая наилучшим образом соответствует их требованиям, часто помещая частное облако в центр своей стратегии. В настоящее время на рынке происходит «облачная перезагрузка» — таков ключевой вывод исследования Private Cloud Outlook 2025, выполненного Illuminas по поручению Broadcom. В рамках исследования весной 2025 года были проведены глубинные интервью 1800 старших ИТ-руководителей компаний в Америке, Европе и Азиатско-Тихоокеанском регионе. Респонденты представляли различные секторы экономики, включая финансовые услуги, государственное управление, здравоохранение, страхование и фармацевтику. Более половины (53 %) участников опроса указали частное облако в качестве приоритетного при развёртывании новых рабочих нагрузок в течение следующих трёх лет, 69% рассматривают возможность возвращения рабочих нагрузок из публичного облака в частное, а треть уже сделала это. Это знаменует собой завершение эпохи, когда публичное облако было выбором по умолчанию, отметил ресурс StorageReview. Частное облако теперь также является стратегически равным для обработки облачных и ИИ-приложений, при этом 66% респондентов предпочитает запускать контейнерные и основанные на Kubernetes приложения в частном или гибридном облаках. 55% предпочитают частное облако для обучения, тюнинга и инференса ИИ-моделей. Безопасность и соответствие требованиям стали значимыми факторами при принятии решений в отношении выбора типа облака. Подавляющее большинство ИТ-руководителей (92 %) доверяют частному облаку в плане обеспечения требований к безопасности и соответствию законодательству, нормативным актам и т.д. При этом 66 % респондентов указали, что «очень» или «крайне» обеспокоены соответствием публичного облака различным требованиям, а безопасность назвали в качестве главного фактора возвращения нагрузок из публичного облака в частное. Использование генеративного ИИ также повлияло на изменение предпочтений в отношении облака. 49% респондентов назвали главными проблемами при внедрении генеративного ИИ проблемы конфиденциальности и безопасности данных. В результате частное облако теперь выбирают для рабочих нагрузок ИИ почти с той же частотой, что и публичное облако (55 % против 56 %). Предсказуемость затрат — еще один критический фактор при выборе в пользу частного облака. 90 % респондентов ценят финансовую прозрачность и предсказуемость, предлагаемые частным облаком. Напротив, 94 % сообщают о некотором уровне расточительства в расходах на публичное облако, причем почти половина (49 %) считает, что более 25 % их расходов на публичное облако тратятся впустую. Это создаёт значительные возможности для оптимизации и контроля затрат в средах частного облака, отмечено в исследовании. Реальный опыт использования публичного облака, быстрый рост рабочих нагрузок генеративного ИИ и растущие требования к безопасности, соответствию и предсказуемости затрат являются движущими силами «облачной перезагрузки», говорится в исследовании. Стоит отметить, что Broadcom кровно заинтересована в развитии VMware и частных облаков, поскольку изменение лицензионной политики уже запустило процессы девиртуализации и ревиртуализации. Чтобы в полной мере воспользоваться преимуществами частного облака, организациям необходимо решить две ключевые проблемы: преодолеть разрозненность ИТ-команд и сохраняющийся разрыв в навыках. Разрозненность ИТ-команд представляет наибольшую проблему для внедрения частного облака, считает 33 % респондентов, а 30 % назвали существенным препятствием отсутствие внутренних навыков/опыта. Согласно опросу, 81 % компаний теперь выстраивают свои структуры вокруг платформенной команды, а не технологических разрозненных команд. Это позволяет сосредоточиться на повышении квалификации персонала, чтобы устранить разрыв в навыках и снизить зависимость от профессиональных сервисов.

26.05.2025 [16:59], Руслан Авдеев

Евросоюз готов признать, что отказаться от американских облаков «почти невозможно»

aws

google cloud platform

hardware

microsoft azure

oracle cloud infrastructure

гиперскейлер

евросоюз

импортозамещение

информационная безопасность

кадры

конфиденциальность

миграция

облако

сша

цод

По мнению отраслевых аналитиков, европейские организации, желающие выйти из сферы влияния американских облачных операторов, почти не имеют на это шансов. Евросоюз уже почти смирился — информация об этом, вероятно, будет опубликована официально в ближайшем будущем, сообщает The Register. Приход к власти нового президента США и его противоречивая политика вызвали обеспокоенность в Европе — многие задались вопросом о том, можно ли полагаться на облачные ресурсы американских гиперскейлеров или стоит использовать местные, европейские ресурсы. Издание Politico заявило, что Еврокомиссия готова признать цель обретения полного суверенитета от американских гиперскейлеров нереалистичной — соответствующая точнка зрения будет изложена в документе Digital Strategy for Europe, который намерены опубликовать в начале июня. В проекте якобы говорится, что полное прекращение сотрудничества с AWS, Microsoft Azure и Google Cloud «нереально». В Еврокомиссии отказались комментировать слухи. Тем не менее, отраслевые эксперты, опрошенные The Register, похоже, в основном согласны с предположением, что Евросоюзу не удастся избежать доминирования американских облачных гигантов, поскольку на AWS, Microsoft и Google приходится более 70 % публичного облачного рынка в Европе. Так, в Informa заявили, что в теории ничто не мешает европейским компаниям вернуться в местные облака, но на практике это почти невозможно, а со временем ситуация только усугубляется. Проблема частично в том, что европейские компании тесно сотрудничали с американскими гиперскейлерами, и изучения с нуля новых платформ их пугает и совершенно не привлекает. Ещё одна проблема — это огромный объём всех корпоративных данных и приложений, не только размещённых у «большой тройки» за последние годы, но и объём, все ещё находящийся в корпоративных ЦОД. По данным IDC, если бы в Европе все перешли на публичные облака, для обеспечения достаточной ёмкости потребовалось бы около 20 лет. А в случае ИИ-нагрузок Евросоюзу попросту не хватает мощностей ЦОД для обретения цифрового суверенитета, да и оборудование для ИИ-систем преимущественно американское. Главными проблемами при переносе нагрузок из облаков гиперскейлеров в локальные и/или суверенные облака являются масштаб миграции и технические сложности — «большая тройка» более 10 лет предлагает услуги, выходящие далеко за рамки простого запуска кода в виртуальных машинах или контейнерах. Трио гиперскейлеров, а также Oracle — единственные, кто предлагает действительно полный спектр облачных сервисов и сеть ЦОД в Европе. В Synergy Research Group подчёркивают, что другие облачные компании обычно ограничены спектром поставляемых услуг или географической нишей. Другими словами, выбор для многонациональных компаний с широкими потребностями невелик. Хуже того, многие европейские компании сами являются партнёрами «большой тройки», поэтому даже если их клиент не сотрудничает с гиперскейлерами напрямую, он может быть связан с ними косвенно. В Gartner отмечают, что суммарная доля американских гигантов на глобальном облачном рынке составляет около 84 %. Проблема ещё и в том, что на момент зарождения облачных технологий, конкуренцию американцам не могла составить ни одна европейская компания, а догонять сейчас — ещё проблематичнее. Большинство региональных провайдеров не могут сравниться с ними ни качественно, ни количественно, и зависимость от США без потери функциональности устранить невозможно. Отказ от больших облаков может оказаться сложным и по другим причинам. В своё время быстрая миграция в удобные облака разрушила IT-экосистему внутри самих компаний. Люди, которые знали, как управлять собственными вычислительными мощностями, ушли на пенсию или прошли переподготовку с акцентом на облачные решения. Кроме того, сам процесс извлечения данных из облака на суверенные мощности может оказаться непомерно дорогим с учётом т.н. «платы за выход», которую «большая тройка» формально отменила, но лишь при соблюдении ряда не всегда приемлемых условий. Многие эксперты указывают на практику, когда европейский компании выбирают комбинированный подход к получению услуг. Так, в Omdia утверждают, что миграция — сложный и дорогой процесс, поэтому более вероятно, что новые рабочие нагрузки будут распределяться, например, в пользу суверенного европейского облака, но… от американского поставщика. В марте 2025 года появилась информация, что Microsoft завершила проект EU Data Boundary по созданию суверенного облака для пользователей из Евросоюза, а в мае — новость о том, что Google вслед за Microsoft заявила о готовности поддержать клиентов из Евросоюза и представила новые решения для защиты цифрового суверенитета.

21.05.2025 [22:58], Владимир Мироненко

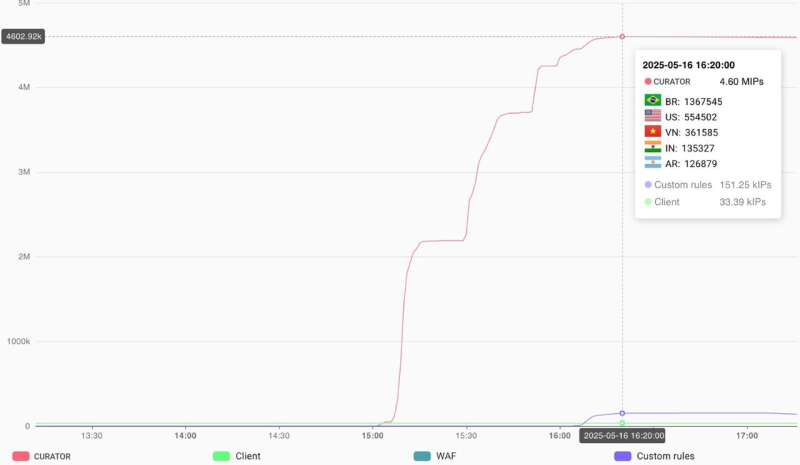

Curator отразила атаку крупнейшего в истории DDoS-ботнета из 4,6 млн устройствКомпания Curator (ранее Qrator Labs) сообщила об успешной нейтрализации атаки самого крупного за всю историю наблюдений DDoS-ботнета, состоявшего из 4,6 млн устройств. Для сравнения, самый большой DDoS-ботнет, выявленный в прошлом году, состоял из 227 тыс. устройств, а крупнейший ботнет, зафиксированный в 2023 году — из 136 тыс. устройств. По данным Curator, 16 мая 2025 года атаке подверглась организация из сегмента «Государственные ресурсы», микросегмент — «Общественные организации». Атака проводилась в несколько этапов. На первом этапе в ней было задействовано порядка 2 млн устройств. На втором этапе ботнет пополнился ещё 1,5 млн устройств, а на третьем этапе количество устройств достигло 4,6 млн. Как полагают аналитики Curator, преступники в итоге задействовали все имеющиеся ресурсы. Большая часть устройств, входивших в ботнет, была из Южной и Северной Америки. Около 1,37 млн заблокированных во время атаки IP-адресов (30 % всего ботнета), были зарегистрированы в Бразилии, порядка 555 тыс. были из США, 362 тыс. — из Вьетнама, 135 тыс. — из Индии и 127 тыс. — из Аргентины.

Источник изображения: Curator В Curator сообщили, что с этим ботнетом они сталкивались ранее в этом году, но тогда он включал всего 1,33 млн IP-адресов. Ботнет таких размеров может генерировать десятки миллионов запросов в секунду, что несёт угрозу выхода из строя атакуемых серверов в случае неудовлетворительной организации защиты. По словам Curator, такую атаку может выдержать не каждый провайдер DDoS-защиты, «что потенциально может поставить под угрозу доступность ресурсов всех клиентов одновременно».

16.05.2025 [23:14], Владимир Мироненко

Не будут брать подписку — отключим апдейт: Broadcom нарушила обещание поддерживать VMware с «вечными» лицензиямиВ этом месяце Broadcom известила клиентов о том, что больше не будет продлевать контракты на поддержку продуктов VMware, приобретённых на основе бессрочных лицензий, и что поддержка будет продолжаться только для тех, кто перешёл на подписку VMware, пишет ресурс Computer Weekly. Напомним, что при переходе на подписку VMware параллельно с отказом от заключения контрактов по бессрочному лицензированию ПО компания Broadcom обещала, что VMware «продолжит оказывать поддержку в соответствии с договорными обязательствами» клиентам с бессрочными лицензиями и действующими контрактами на поддержку. Отказ от продления контрактов означает прекращение поддержки таких клиентов. Учитывая значительное присутствие VMware в корпоративных среде, многие организации сталкиваются с проблемой поддержания безопасности среды виртуализации по доступной цене. 12 мая Broadcom выпустила рекомендации по безопасности, касающиеся некоторых своих продуктов VMware. В них сообщается об уязвимости CVE-2025-22249, которая влияет на набор инструментов Aria, отмеченной как критическая, и CVE-2025-22247, которая влияет на VMware Tools и классифицируется как уязвимость с умеренным риском. Компания выпустила исправления для VMware Aria 8.18.x и VMware Tools 11.x.x и 12.x.x, но не предоставила никаких альтернативных путей защиты (workaround).

Источник изображения: VMware Как полагают отраслевые эксперты, отсутствие доступа к исправлениям и хоть какого-то способа защититься для клиентов, использующих бессрочные лицензии VMware, может быть истолковано как косвенное давление со стороны Broadcom с целью перевести таких клиентов на подписку. Platform9, конкурент VMware, напомнила в открытом письме о том, что когда Broadcom перешла с «вечных» лицензий VMware на подписки, она заверила клиентов, что переход не повлияет на возможность клиентов использовать свои существующие бессрочные лицензии. «На прошлой неделе это обещание было нарушено. Многие из вас сообщили о получении от Broadcom предписаний о прекращении использования бессрочных лицензий VMware. В этих письмах содержится требование удалить/деинсталлировать патчи и исправления ошибок, которые вы, возможно, используете», — отметила Platform9. В письме также указано, что клиенты VMware с бессрочными лицензиями получают только исправления безопасности «нулевого дня». «Обычные исправления безопасности, багов и мелкие исправления можно использовать только в том случае, если вы оплатите подписку», — сообщила Platform9. Без доступа к патчам компании клиенты VMware, которые для сопровождения решили воспользоваться услугами сторонних компаний, должны полагаться на workaround'ы, которых теперь нет. Впрочем, такие компании пытаются найти способы защитить клиентов от возможных атак. Нередко бывает так, что патч и не требуется, а всё дело в некорректной конфигурации платформы. Незащищённые инстансы с доступом из Сети или простой пароль администратора представляют гораздо большую угрозу, чем отсутствие одного обновления. Сторонние сервисы поддержки могут проводить упреждающие проверки, анализируя состояние безопасности в организации в целом. Кроме того, для некоторых инструментов VMware есть открытые альтернативы.

15.05.2025 [23:28], Татьяна Золотова

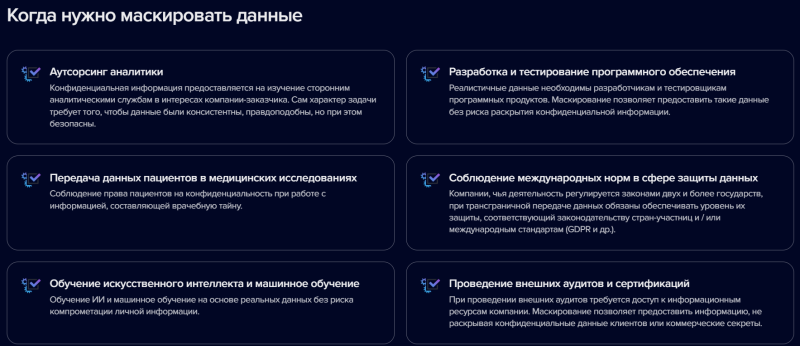

«Гарда Маскирование» теперь можно использовать для работы с документами граждан КазахстанаПроизводитель ИБ-продуктов ГК «Гарда» обновила программное решение «Гарда маскирование». Теперь систему можно применять для работы с документами граждан Казахстана. Об этом сообщает пресс-служба компании. «Гарда маскирование» обезличивает персональные данные для защиты от утечек при передаче их третьим лицам. Решение распознает чувствительные сведения в исходной базе данных и создает ее копию, в которой реальная информация подменяется фиктивными, но правдоподобными значениями. Среди основных функций системы разработчики называют автоматическое выявление критической информации в массиве данных, гибкую настройку параметров маскирования, автоматический анализ структуры СУБД. Также есть ролевая модель и разграничение прав доступа, замена персональных данных и чувствительной информации, сохранение форматов и структуры данных. По сути, продукт, удаляя критичную информацию, позволяет избежать штрафов, юридических рисков и обеспечить соответствие требованиям 152-ФЗ. Одним запросом можно найти в базах компании все данные, связанные с конкретным человеком, и затем удалить их. Для обработки документов граждан Казахстана (паспортные данные, полисы, налоговые номера) в решении были адаптированы механизмы сканирования и маскирования. Система упрощает миграцию данных и настройку новых инсталляций, также есть поддержка импорта и экспорта шаблонов сканирования между разными экземплярами системы. По данным специалистов «Гарды», 39 % отечественных компаний удаляют персональные данные вручную, проводя поиск по базам, хранилищам и на рабочих местах. При этом сертифицированными программными средствами пользуются только в 3 % компаний. Операторы ПДн обязаны удалять сведения личного характера по истечении срока хранения в течение 30 дней, а по заявлению субъекта ПДн — в течение семи дней (ч. 3 ст. 20 Закона «О персональных данных» № 152-ФЗ в обновленной редакции).

12.05.2025 [16:20], Руслан Авдеев

Сотрудник ЦОД пустил китаянку в серверные Deutsche Bank, но уволили в итоге… осведомителяОдин из бывших менеджеров британской компании Computacenter, управляющей компьютерными системами Deutsche Bank в Нью-Йорке, подал иск в суд на бывшего работодателя и причастных лиц. Он утверждает, что сообщил о несанкционированном доступе к серверным Deutsche Bank, но вместо благодарности его неожиданно уволили, свидетельствует The Register. Между компаниями заключён контракт на поставку IT-услуг на сумму более $50 млн. На серверах хранятся миллионы конфиденциальных записей, в том числе о транзакциях сотен тысяч клиентов. В июле 2023 года Джеймс Папа (James Papa), выступавший сервис-менеджером Computacenter, был уволен после того, как сообщил руководству о том, что его коллега неоднократно допускал свою подругу-китаянку по имени Дженни к серверным помещениям без официального разрешения. Более того, он позволял ей пользоваться ноутбуком, подключенным к сети Deutsche Bank, и своей учётной записью. Папа подал иск, в котором фигурируют Computacenter, Deutsche Bank и один из топ-менеджеров последнего. Он обвиняет стороны в незаконном увольнении. По словам истца, записи с камер видеонаблюдения свидетельствуют о том, что служба безопасности банка впускала женщину в серверную без официального разрешения в нарушение всех протоколов. Более того, визиты повторялись с марта по июнь 2023 года и продолжались даже после того, как Папа приказал сотруднику прекратить подобное. Истец уверяет, что женщина обладала «значительными компьютерными знаниями», поэтому он доложил руководству об инциденте безопасности и посоветовал сообщить о происшествии в Комиссию по ценным бумагам и биржам США (SEC).

Источник изображения: Patrick Amoy/unsplash.com Вместо этого, как утверждает истец, его вызвали на встречу с юристами Computacenter и Deutsche Bank, а также представителями службы безопасности финансовой организации, где провели довольно агрессивный допрос, причём давление только усиливалось, когда он указывал на очевидные недостатки системы безопасности. После одной из таких встреч менеджера отстранили от работы, а вскоре уволили. Папа предполагает, что причина именно в том, что он привлёк внимание к недостаткам в системе безопасности. Также истец утверждает, что SEC так и не уведомили об инцидентах, что является обязательным в таких случаях. По словам юриста истца, его просто сделали «козлом отпущения», переложив вину за нарушения сотрудника. Уже после увольнения истец выяснил, что обе компании отслеживали деятельность женщины по камерам, в том числе то, как она касается серверов банка, но так и не установили ни её личности, ни чем она занималась. В результате инцидента уволили только его. В иске Папа утверждается, что обе компании и вице-президент Deutsche Bank нарушили законы Нью-Йорка о защите информаторов и проявили халатность. Теперь Папа требует $20 млн компенсации «эмоционального, физического и денежного ущерба».

12.05.2025 [08:07], Сергей Карасёв

SonicWall представила межсетевые экраны NSa 2800/3800 с портами 10GbE SFP+Компания SonicWall анонсировала межсетевые экраны нового поколения (NGFW) NSa 2800 и NSa 3800 для предприятий малого и среднего бизнеса. Устройства, как утверждается, обеспечивают расширенную защиту от киберугроз разных типов. Новинки выполнены в форм-факторе 1U. Модель NSa 2800 располагает 16 портами 1GbE, тремя разъёмами 10G SFP+, сетевым портом управления и двумя портами USB 3.0. Пропускная способность в режиме брандмауэра достигает 8 Гбит/с, в режиме IPSec VPN — 5,5 Гбит/с. Поддерживается до 2 млн соединений (SPI). В оснащение входит M.2 SSD вместимостью 128 Гбайт. Используется блок питания мощностью 90 Вт. В свою очередь, вариант NSa 3800 оборудован 24 портами 1GbE, 10 разъёмами 10G SFP+, сетевым портом управления и двумя разъёмами USB 3.0. Производительность в режиме брандмауэра составляет до 12 Гбит/с, в режиме IPSec VPN — до 8 Гбит/с. Максимальное количество соединений — 3 млн (SPI). Установлен SSD на 256 Гбайт. Мощность блока питания — 150 Вт.

Источник изображения: SonicWall Межсетевые экраны поддерживают стандарты TCP/IP, UDP, ICMP, HTTP, HTTPS, IPSec, ISAKMP/IKE, SNMP, DHCP, PPPoE, L2TP, PPTP, RADIUS и IEEE 802.3. Технология Real-Time Deep Memory Inspection (RTDMI) выявляет и блокирует неизвестное вредоносное ПО с помощью глубокой проверки памяти в режиме реального времени. Упомянуты такие средства защиты, как антивирус, обнаружение шпионских программ, предотвращение вторжений и пр. Говорится о совместимости с инструментами шифрования/аутентификации DES, 3DES, AES (128, 192, 256 бит)/MD5, SHA-1, Suite B Cryptography. Габариты устройств составляют 430 × 325 × 45 мм, масса — 4,6 кг. Диапазон рабочих температур — от 0 до +40 °C. При необходимости может быть добавлен второй блок питания для резервирования. В качестве программной платформы на брандмауэрах применяется SonicOS 8. Администрирование может осуществляться с помощью облачной системы NSM, которую SonicWall предоставляет для упрощения централизованного управления устройствами.

05.05.2025 [20:06], Владимир Мироненко

Google и Broadcom совместно обеспечат кибербезопасность своих решенийПоскольку мир становится всё более зависимым от цифровой инфраструктуры, кибербезопасность превратилась из вспомогательной функции в основополагающий элемент, пишет ресурс SiliconANGLE. Следовательно, она должна быть интегрирована на всех уровнях технологического стека — от оборудования до программного обеспечения, сетей и пользовательского опыта. Сотрудничество Google Cloud и Broadcom является наглядным подтверждением этого тезиса. Роберт Садовски (Robert Sadowski), директор по маркетингу продуктов, безопасности и доверию Google Cloud, и Джейсон Роллстон (Jason Rolleston), генеральный менеджер Enterprise Security Group компании Broadcom, в ходе общения на конференции RSAC 2025 рассказали, как Google Cloud и Broadcom объединяют тесную интеграцию, ИИ и десятилетия эволюции ПО для создания решений по кибербезопасности следующего поколения.

Источник изображения: FlyD/unsplash.com Как пояснил Садовски, компания, разработавшая инновационные технологии для таких продуктов, как Google Search и Android, предлагает возможности своей платформы и решения по обеспечению безопасности предприятиям и партнёрам, таким как Broadcom, чтобы те могли создавать и внедрять инновации в собственные продукты. Аналогичным образом Google поступила с Cloud WAN — полностью управляемой корпоративной платформой для подключения к сетевой инфраструктуре Google. В свою очередь, Роллстон подчеркнул, что Google Cloud WAN — это не просто сетевой продукт, а защищённая, масштабируемая и глобально распределённая магистраль, которая позволяет Broadcom развёртывать решения по периметру служб безопасности в масштабе, обеспечивая низкую задержку, высокую производительность и последовательное применение политик в любой точке мира. По его словам, Broadcom использовала это решение для обнаружения и нейтрализации нисходящих угроз, распространяющихся в нижних звеньях цепочки распределения сети. Собеседники отметили, что хотя ИИ обеспечивает такие инновации, как предиктивная аналитика и обнаружение угроз в реальном времени, он также создаёт огромные объёмы данных и открывает новые векторы атак. Топ-менеджеры сообщили, что Google Cloud и Broadcom изначально интегрируют ИИ в функции безопасности своих продуктов. Это позволяет автоматизировать обнаружение, обеспечить расширенную веб-изоляцию и адаптивное применение политик без ущерба для производительности.

01.05.2025 [23:28], Руслан Авдеев

TikTok намерена потратить €1 млрд на дата-центр в ФинляндииСоциальная сеть TikTok, по слухам, планирует потратить €1 млрд ($1,14 млрд) на свой первый дата-центр в Финляндии, передаёт Reuters. Представитель компании подтвердил информацию, но не уточнил, собирается ли TikTok построить собственный дата-центр или взять в аренду сторонний объект. Компания также не сообщила о точном местоположении ЦОД, его мощности и сроках строительства. В 2023 году китайская ByteDance, «родительская» компания TikTok, начала реализацию т.н. Project Clover. Эта инициатива предусматривает перенос данных европейских пользователей на серверы, расположенные в Евросоюзе в ответ на озабоченность, выраженную местными законодателями. В США аналогичный проект Project Texas по переносу данных в облако Oracle не спас компанию от преследования со стороны правительства. В рамках Project Clover TikTok целиком получила в своё распоряжение норвежский кампус Green Mountain OSL2-Hamar. Планы были обнародовали ещё в марте 2023 года, первый ЦОД закончили строить в декабре того же года, а ввод его в эксплуатацию был намечен на II квартале 2024 года. Правда, переносить европейские данные в новый кампус компания начала только в октябре того же года. Также компания с 2023 года располагает дата-центром в Ирландии. Дополнительно компания рассматривает строительство дата-центра в Бразилии и пообещала потратить $8,8 млрд на цифровую инфраструктуру в Таиланде. А вот будущее TikTok в США остаётся под вопросом. ByteDance буквально приказали отказаться от работы в стране, продав американскую часть бизнеса. В противном случае приложение просто отключат для американских пользователей по соображениям «национальной безопасности». При этом пока нет ни одной компании, которая заключила бы соглашение о покупке бизнеса, хотя многие, по слухам, выражали интерес и даже прощупывали почву на предмет возможной аренды ЦОД в США. |

|